Ciascuno di noi ha delle certezze: l’amore incondizionato dei genitori, la “fede” calcistica, la crema spalmabile alle nocciole compagna immancabile di tutta la nostra vita che, con orgoglio e compiaciuta benevolenza, tramandiamo alle generazioni future. Qualsiasi cosa accada, queste ancore di salvezza rappresentano per noi i porti sicuri di approdo dei nostri sentimenti.

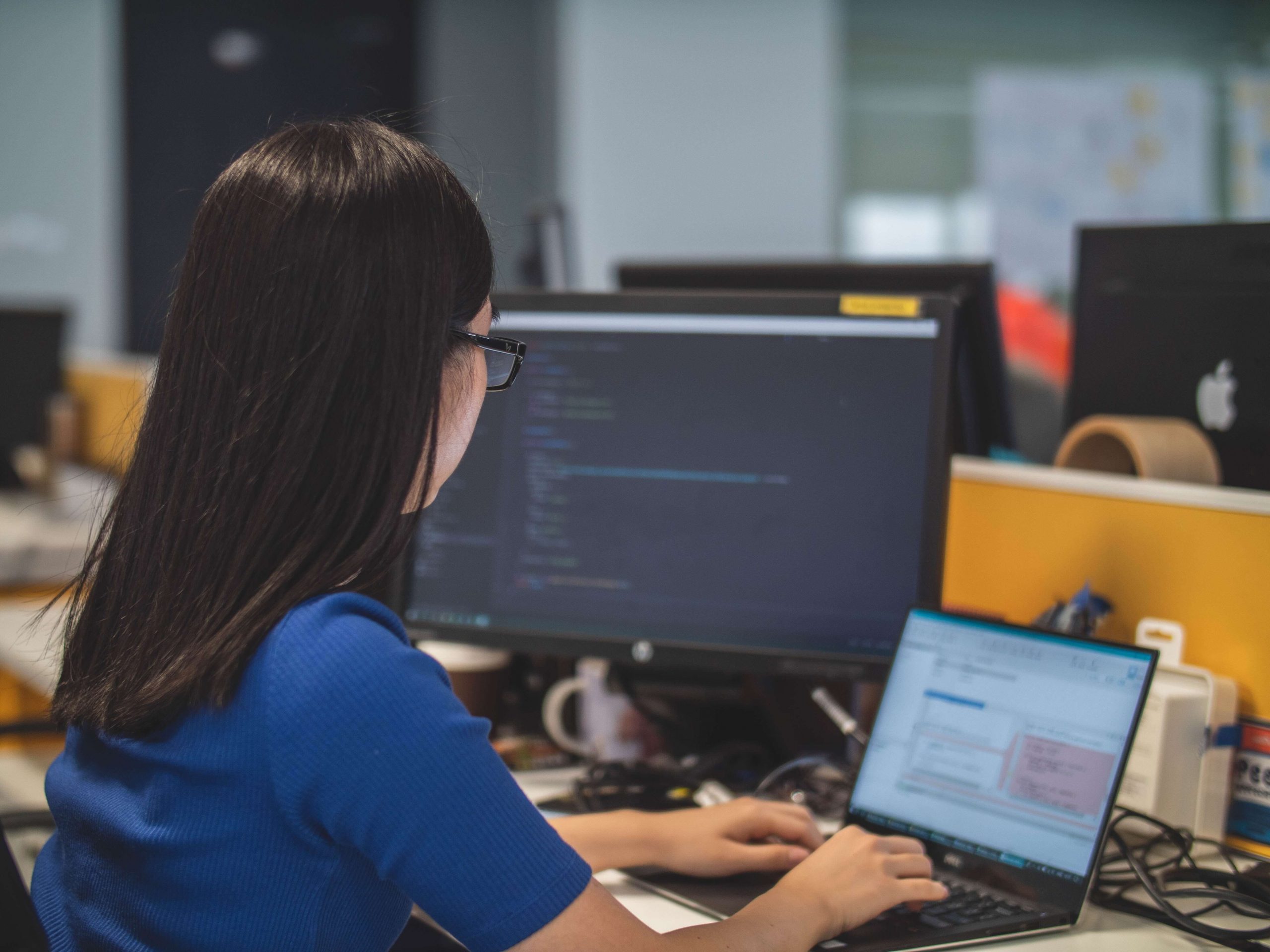

Nella vita professionale degli informatici, questi punti fermi sono rappresentati dal backup.

Quando tutto sembra compromesso, perso, irreparabile, l’ultima risorsa su cui l’IT Manager può fare affidamento è il backup.

Ma l’importanza del backup si manifesta anche al di fuori dell’ambiente professionale. Tutti noi affidiamo sempre di più alla tecnologia i nostri ricordi, contatti, documenti, stati d’animo, esperienze. E sappiamo che dovremmo fare un backup dei dati ma spesso lo rimandiamo in un altro momento, e ci malediciamo quando lo smartphone o il computer si “rompe”, viene smarrito o rubato.

Chi ha vissuto quest’esperienza, conosce bene il senso di smarrimento, di vuoto e di perdita di una parte di sé che comporta, oltre ai problemi pratici di aver perso “tutto”, le foto dei propri cari, documenti importanti, password salvate in quella specifica cartella.

Nella vita professionale vale lo stesso. Con l’aggravante rappresentata dal fatto che la perdita dell’accesso ai dati ed agli applicativi, sia essa dovuta ad un guasto, ad un furto, allo smarrimento o ad un’azione di hackeraggio, comporta conseguenze dirette per l’azienda ma anche ripercussioni verso altri soggetti ad essa correlati: dipendenti, clienti, fornitori, istituzioni, enti fiscali e previdenziali, Garante della privacy.

Negli anni novanta, la sicurezza informatica equivaleva di fatto con il “fare il backup”, punto. Nei decenni successivi, i rischi si sono evoluti sia dal punto di vista tecnologico che dal punto di vista delle competenze, ma la necessità e la fondamentale importanza del backup è rimasta tale.

Qualsiasi sia infatti l’evento critico da affrontare, la presenza e la disponibilità di una copia di backup recente, completa e consistente, rappresenta la soluzione sulla quale fare affidamento nel caso in cui ogni altro tentativo sia risultato inefficace o parzialmente efficace.

Il backup diventa quindi un elemento fondante del processo di salvaguardia delle informazioni, siano esse professionali o private.

Sono altrettanto evidenti ed intuitive pertanto, l’importanza della progettazione e delle modalità di esecuzione del backup nonché la protezione del backup stesso.

Se le migliori pratiche, metodologie e tecnologie di backup sono oggigiorno consolidate, con ampia disponibilità di informazioni su come definire una strategia di backup – ovvero cosa devo assolutamente salvare – e su come attuarla in termini di frequenza, profondità temporale, modalità, collocazione e tecnologia da impiegare, non sempre risulta altrettanto evidente la consapevolezza dei rischi che incombono sul backup stesso.

Sono quindi necessarie la comprensione e la conoscenza degli scenari di rischio, della loro evoluzione nel tempo, sia in termini di contesto sia in termini di nuove minacce che quotidianamente mettono a rischio le nostre informazioni e confermano, nei fatti, la fondamentale importanza della protezione e della disponibilità del backup.

Il cambio di paradigma

Da febbraio 2020 stiamo tutti vivendo profondi mutamenti nelle abitudini, delle relazioni umane, professionali, educative e nelle modalità di lavoro.

Lo stato di “distanziamento interpersonale” che abbiamo dovuto affrontare con l’avvento della pandemia ha portato gioco-forza ad un cambiamento repentino ed inaspettato, in virtù del quale tutte le aziende e le istituzioni si sono dovute riorganizzare il più velocemente possibile per mantenere un certo grado di continuità operativa nel rispetto delle disposizioni a salvaguardia della salute, spesso non avendo i mezzi tecnici, la capacità di spesa e le competenze per farlo. Ciascuno, a suo modo, ha “allargato i confini dell’azienda” adottando soluzioni che permettessero la prosecuzione delle attività e, in molti casi, la stessa continuità aziendale.

Lo stato di “distanziamento interpersonale” che abbiamo dovuto affrontare con l’avvento della pandemia ha portato gioco-forza ad un cambiamento repentino ed inaspettato, in virtù del quale tutte le aziende e le istituzioni si sono dovute riorganizzare il più velocemente possibile per mantenere un certo grado di continuità operativa nel rispetto delle disposizioni a salvaguardia della salute, spesso non avendo i mezzi tecnici, la capacità di spesa e le competenze per farlo. Ciascuno, a suo modo, ha “allargato i confini dell’azienda” adottando soluzioni che permettessero la prosecuzione delle attività e, in molti casi, la stessa continuità aziendale.Le case si sono trasformate, diventando contemporaneamente luoghi di lavoro, aule scolastiche, spazi di socialità condivisa attraverso i canali e gli strumenti disponibili.

Se da un lato, tutto questo ha consentito la continuità delle attività produttive ed istituzionali, dall’altro ha ampliato e reso ancor più evidenti ed esposte le superfici di attacco sfruttabili – e sfruttate – dai cyber criminali: la superficie tecnica e quella umana.

La superficie tecnica si è ampliata a causa dell’incremento esponenziale dei collegamenti casa-lavoro/casa-scuola/casa-web, spesso realizzati con mezzi tecnici non adeguatamente protetti.

La superficie umana si è ampliata a causa del maggior tempo trascorso online per lavoro, studio ma anche per la ricerca di informazioni sull’andamento del contagio e sulle regole da seguire o per momenti di socialità.

Il combinato disposto di questi due fatti si è concretizzato nell’ampliamento delle possibilità di attacco da parte dei mal intenzionati che hanno visto il moltiplicarsi degli oggetti e dei soggetti attaccabili attraverso lo sfruttamento delle vulnerabilità tecniche dei collegamenti e dei device utilizzati, l’ampliamento della platea dei possibili destinatari di truffe basate su tecniche di ingegneria sociale nonché il l’aumento di informazioni lasciate, spesso inconsapevolmente, in rete.

I cyber criminali, ben consapevoli di questi scenari, hanno beneficiato di queste opportunità adottando tecniche di attacco veicolate attraverso il web, spesso sfruttando le informazioni raccolte nelle superfici del web underground, l’altalenante livello di attenzione dell’utente, influenzato anche dal generale stato di emergenza e le falle di sicurezza tecnica dei sistemi.

Azioni di phishing, attacchi basati su ransomware, truffe e ricatti digitali sono ormai termini comunemente noti, che alimentano la cronaca pressoché quotidianamente.

Il Rapporto Clusit 2021 sulla sicurezza ICT in Italia e nel mondo, redatto dall’Associazione Italiana per la Sicurezza Informatica, ci dice che nell’anno della pandemia sono stati rilevati 1.871 attacchi gravi di dominio pubblico, ovvero attacchi con un impatto sistemico sulla società, sulla politica, sull’economia e sulla geopolitica, registrando un incremento del 12% rispetto al 2019 (Fonte: Rapporto Clusit 2021).

È naturale chiedersi come e perché questi attacchi dovrebbero preoccupare un privato cittadino, una piccola azienda, uno studio professionale, come e perché i cyber criminali dovrebbero interessarsi a piccole realtà e cosa centri questo con il back-up.

Chi sono i cyber attaccanti

Per darsi una risposta, è innanzitutto importante capire chi sono, come agiscono e dove si muovono i cyber criminali. Bisogna, inoltre, aver ben presente il fatto che il primo scopo di un “agente virale”, prima ancora dell’esfiltrazione dei dati e dell’infezione è la propria sopravvivenza, ossia la propria diffusione su tutta la rete della vittima, anche sul back-up, rendendo quest’ultimo inutilizzabile.

I cyber attaccanti possono essere suddivisi in quattro categorie.

- CYBER CRIMINALI: lo fanno per un ritorno economico, per denaro. Attaccano senza preoccuparsi dei danni e delle conseguenze causate, normalmente richiedono un riscatto per la restituzione del possesso e dell’accesso ai dati che hanno criptato. Se non bastasse, utilizzano la minaccia della divulgazione dei dati per convincere la vittima al pagamento della somma richiesta o per chiedere un ulteriore pagamento – ragione per la quale si sconsiglia sempre e comunque la negoziazione – ottenendo quindi un ulteriore guadagno;

- HACKTIVISTI: sono attaccanti mossi da dei princìpi. Sostengono una causa ed effettuano attacchi a scopo dimostrativo o al fine di danneggiare chi ritengono non aderisca o sia un pericolo per la stessa;

- HACKER EDONISTI: nell’immaginario collettivo sono dei nerd che indossando una felpa logora, mangiando snack e sorseggiando bibite gasate trascorrono le proprie nottate violando i sistemi di grandi multinazionali, di enti governativi o del “nemico” di turno. Non sono mossi dal guadagno né sostengono una causa, semplicemente violano i sistemi, per il semplice piacere di riuscire a farlo, per il compiacimento derivante dalla propria abilità;

- HACKER GOVERNATIVI: sono persone specializzate in attività di offensive security che operano su mandato di uno Stato con obiettivi precisi, solitamente finalizzati alla destabilizzazione di un Paese target attraverso azioni di sabotaggio di infrastrutture critiche e la sottrazione-manipolazione di informazioni aventi un impatto geopolitico. Molto spesso, sono hacker ingaggiati all’interno delle categorie sopra descritte.

Rete a strascico e big whale hunting

Tolta quest’ultima categoria di attaccanti, che come detto agiscono verso obiettivi precisi, in linea generale gli hacker operano secondo due schemi di attacco: la rete a strascico e il big whale hunting.

Nella prima categoria rientrano gli attacchi eseguiti su larga scala, con uno scopo preciso – ad esempio il ricatto – o finalizzati alla raccolta di informazioni da utilizzare in attacchi successivi, ma senza una vittima identificata a priori. Eseguiti pressoché quotidianamente, sono basati su un calcolo probabilistico, ossia sulla consapevolezza che una certa percentuale di attacchi andranno a buon fine.

La categoria del “big whale hunting” o “caccia alla grande balena” afferisce agli attacchi indirizzati verso un obiettivo target. Sono attacchi preparati nel tempo, mai estemporanei, che comportano uno studio della “vittima”, la ricerca o l’acquisto e la successiva analisi di informazioni sulle sue vulnerabilità tecniche, azioni di ingegneria sociale finalizzate a carpire informazioni sull’identità, le abitudini, i contatti e la possibilità di inganno delle figure chiave, di cui magari assumere l’identità per eseguire l’attacco. Sono quindi azioni studiate, progettate ed eseguite con uno schema logico ed operativo preordinato e finalizzato, normalmente, alla compromissione dell’operatività del target, al furto di informazioni e l’eventuale richiesta di denaro.

Dove trovano le informazioni gli hacker e dove operano?

Molte delle informazioni che gli attaccanti sfruttano le forniamo noi stessi, inconsapevolmente. Distrazione, fretta, ricerca compulsiva di informazioni, di super occasioni, di svago, di apps portano spesso all’errore, al “click” su un link malevolo o semplicemente non protetto, non sicuro, a fornire informazioni che attaccanti possono facilmente trovare ed utilizzare per il proprio fine.

In realtà, un attaccante non deve sforzarsi poi tanto per trovare informazioni grazie all’esistenza nel Web underground, nel Dark Web, di veri e propri market place che forniscono strumenti e informazioni utili agli attaccanti. Occorre essere consapevoli del fatto che l’hacking è basato su veri e propri modelli di business.

Nel Dark Web esistono infatti gruppi specializzati nella raccolta di informazioni e nella vendita delle stesse. Vengono definiti Initial Access Broker e sono specializzati nella fornitura di dataset di dati contenenti ad esempio identità, credenziali di accesso, numeri di carte di credito, indirizzi di abitazione etc., che gli attaccanti utilizzano per l’accesso diretto ai sistemi di posta elettronica o di gestione di apparati di data center e per predisporre degli attacchi basati sul possesso di informazioni riguardanti la vittima corrette, attuali e contestualizzate generando, ad esempio, delle email coerenti con le relazioni personali o professionali della vittima e dai contenuti credibili, rendendo quindi l’attacco molto efficace.

Altri gruppi operanti nel Dark Web sono specializzati nella fornitura di servizi Ransomware as a Service, vendono cioè il software che permette la compromissione dei sistemi della vittima. All’occorrenza, per i neofiti del settore, con una spesa di 20-30$ (solitamente pagati in crypto valuta), sono disponibili tutti gli altri attrezzi del mestiere, ovvero i software necessari per rendere irrintracciabile la fonte dell’attacco, cryptolocker per rendere inaccessibili i dati dei clienti, generatori di mail di phishing, strumenti di sfruttamento delle vulnerabilità tecniche specifici per tipologia di apparato etc.

Questi gruppi gestiscono dei veri e propri marketplace che a loro volta acquistano informazioni e strumenti dagli hacker, dando vita a veri e propri “Amazon” dell’hacking, con politiche di rimborso nel caso di insoddisfazione sugli acquisti effettuati, supporto ai clienti e sezione dedicata ai feedback ed ai commenti. Secondo il Federal Bureau of Investigation americano (FBI), la Cuba ransomware gang ha guadagnato 44 milioni di Dollari nel solo mese di dicembre 2021 attraverso la compromissione di 49 infrastrutture critiche. A gennaio 2022, nel corso di un’operazione congiunta USA-Russia, è stata azzerata la crew Revil, con sequestro di depositi in crypto valuta per 6 milioni di Dollari e svariati di immobili e veicoli di lusso.

Cos’è il Dark Web e cosa lo differenzia dal Web che la maggior parte di noi utilizza?

Il Dark Web è il luogo di lavoro degli attaccanti.

Il Web che tutti conosciamo (Surface Web), rappresenta meno dell’1% del Web totale (Surface+Deep+Dark Web). Non esiste una misura certa della sua dimensione, pressoché impossibile da calcolare, ma tutte le stime più autorevoli calcolano che il Surface Web oscilli tra lo 0,03 % e lo 0,8% del Web totale.

Il Web che tutti conosciamo (Surface Web), rappresenta meno dell’1% del Web totale (Surface+Deep+Dark Web). Non esiste una misura certa della sua dimensione, pressoché impossibile da calcolare, ma tutte le stime più autorevoli calcolano che il Surface Web oscilli tra lo 0,03 % e lo 0,8% del Web totale.Utilizzando specifici strumenti, gli hacker si muovono del Dark Web, perché è in quella parte del Web che possono vendero o comprare beni e servizi illeciti: droga, armi ma anche software (malware, cryptolocker, remote access trojan etc.) informazioni (credenziali di accesso, vulnerabilità note), servizi (Ransomware As A Service, Initial Access Broker).

Con poche decine di Dollari quindi, un attaccante può acquistare strumenti ed informazioni per eseguire attacchi che possono causare danni economici ingenti ed il blocco di servizi essenziali. Sono di pubblico dominio ad esempio gli attacchi perpetrati nei confronti di aziende ospedaliere in tutto il mondo anche nel corso dell’emergenza pandemica.

Tips & tricks

Di fronte a questo scenario cosa possiamo fare per difenderci? Cosa può fare una piccola azienda con risorse e competenze limitate per evitare di essere vittima di un attacco?

Il nostro suggerimento è di affidarsi a degli esperti, a chi di mestiere gestisce questa tipologia di complessità, quindi non a chi si occupa di informatica come generalista, ma a chi si occupa di sicurezza informatica. Dobbiamo chiederci, mi farei tagliare i capelli dal mio macellaio di fiducia? Farei riparare la mia automobile ad un dentista? La sicurezza informatica richiede competenze e strumenti altamente specializzati e non consente l’improvvisazione.

D’accordo, ma un’azienda cos’altro può fare? La risposta si sintetizza nell’adozione di strumenti e comportamenti adeguati.

Gli strumenti riguardano le tecnologie specifiche che, di nuovo, sono fornite e gestite da aziende specializzate le quali ci possono supportare nell’analisi del rischio, suggerirci le contromisure più adeguate e fornirci servizi specialistici.

I comportamenti riguardano invece le azioni che ognuno di noi può e dovrebbe adottare e che, se attuate con costanza ed attenzione, per quanto apparentemente banali, possono innalzare, e di molto, la nostra “postura” di sicurezza:

- Cambiare frequentemente le password di accesso e renderle complesse e slegate dalla propria sfera personale: gli hacker scoprono facilmente il nome dei nostri figli, animali domestici, sportivi preferiti, anno di nascita etc., anche con software specializzati e tramite ricerche nel Web;

- Abbandonare la comodità di utilizzare le stesse password nel lavoro e nella vita privata;

- Non utilizzare la mail di lavoro per registrarsi su applicazioni e siti attinenti alla vita privata;

- Prima di fornire le informazioni richieste o cliccare sul link presente in una mail, anche apparentemente proveniente da una fonte attendibile (collega, il nostro capo, la banca, un’istituzione, il nostro fornitore di energia etc.), verificare che la mail sia realmente proveniente da tale fonte, ad esempio contattandola telefonicamente, non usando i riferimenti inseriti nella mail ma quelli già conosciuti ed in nostro possesso. Nel dubbio, non clicco, non rispondo e chiedo un parere ad un esperto;

- Far effettuare delle analisi di vulnerabilità sulla propria infrastruttura;

- Eseguire i backup con costanza;

- Conservare una copia di backup offline, ovvero staccata dalla rete: avere i dati salvati nel cloud non ci salvaguarda nel caso in cui un attaccante ottenga le nostre credenziali di accesso;

- Utilizzare dei software di cifratura dei dati, anche per il backup;

- Seguire dei corsi di formazione: per quanto noiosi possano sembrare, offrono sempre degli spunti e dei consigli utili per non cadere nelle trappole degli attaccanti;

- Backup, backup e ancora backup 🙂

Nonostante infatti le tecniche e le tecnologie di attacco siano in continua evoluzione, la certezza di poter “tornare indietro” grazie al backup è una costante.

Nella giornata mondiale del backup quindi, ricordiamo la fondamentale importanza di proteggere questo bene, sia esso relativo a dati aziendali che personali.

Ivan Pilati – Cyber Security Advisor – Be Innova